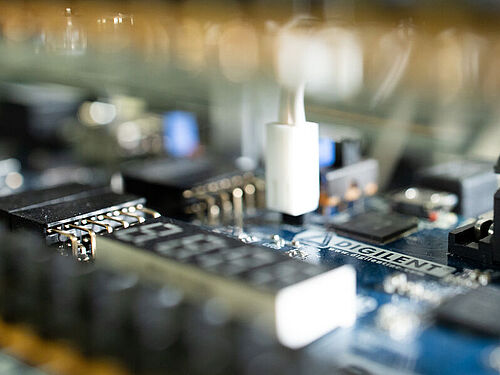

Das Research Hub B bei CASA verfolgt das Ziel, die Sicherheit eingebetteter Software zu verbessern. Dazu gehört unter anderem der Schutz vor Hardware-Trojanern und die Entwicklung von Seitenkanalresistenz für zukünftige Mikroprozessor-Designs. Hardware galt lange Zeit als unangreifbar, aber jede Hardware hat Firmware - also eingebettete Software, die ihren Betrieb steuert und Schwachstellen enthalten kann, die sie für Angriffe anfällig machen. Dieser Bereich ist entscheidend für die Diskussionen, die in vielen Ländern darüber geführt wird, ob Huawei die Teilnahme am Aufbau von 5G-Netzwerken untersagt werden soll und wie sichergestellt werden kann, dass im Ausland hergestellte Hardware keine absichtlich eingefügten Hintertüren - "Hardware-Trojaner" - enthält.

Die Anfänge der Hardware Security

Schon 2007 merkte Christof Paar, dass Hardware Security nicht ausreichend erforscht war. Nachdem er gesehen hatte, wie zwei Wissenschaftler mit etwas Schleifpapier und einer Kamera ausgerüstet die in einem integrierten Schaltkreis einbetteten kryptographischen Schlüssel extrahierten, erkannte er die Relevanz einer Forscher-Community in dem Bereich – die er selbst sukzessive aufgebaut hat. Bis dahin habe er das Gefühl gehabt, „dass das Extrahieren von Informationen aus einem Hardware-Schaltkreis sehr schwierig ist und Labore auf NSA-Niveau benötigt, die mit Rasterelektronenmikroskopen und hochqualifizierten Physikern gefüllt sind."

Integrierte Schaltkreise (IC) bestehen aus Logikgattern und Registern, die Bits speichern können. Diese Elemente und ihre Verbindungen sind winzig - in modernen ICs messen sie nur einige zehn Nanometer, etwa 0,0001 der Dicke eines menschlichen Haares. Zusammengenommen bilden diese Elemente eine "Netzliste", die mit Methoden aus der Experimentalphysik aus dem IC extrahiert - also "reverse-engineered" - werden kann.

Wechselspiel zwischen Hardware- und Software Security

„Viele Sicherheits-Forscher sind dafür nicht ausgerüstet, weil sie die Hardware nicht anrühren wollen“, sagt Paar. „Die meisten sind ja in der Computer Security oder in der Mathematik.“ Umgekehrt seien Computer-Hardware-Forscher oft nicht an Sicherheitsthemen interessiert. Da die Abhängigkeit von Computernetzwerken jedoch immer höher wird, ist es umso wichtiger, die Integrität der zugrundeliegenden Hardware sicherzustellen.

Eine Schlüsselaufgabe hinsichtlich der Hardware-Trojaner ist es zu verstehen, wie sie in Schaltkreise integriert werden können und dabei unentdeckt bleiben. Das Hinzufügen von Transistoren oder Verdrahtungen sollte durch eine mikroskopische Inspektion oder den Vergleich mit einer Masterkopie leicht zu erkennen sein. In einer Arbeit aus dem Jahr 2013 untersuchte Paars Gruppe, wie man Hardware-Trojaner implementieren kann, indem man stattdessen die Dotierstoff-Polarität bestehender Transistoren ändert - das heißt, indem man den Chip auf extrem subtile Weise, buchstäblich auf atomarer Ebene, verändert.

Das Paper von 2013 brachte Paar auf die Idee, ein Projekt zum Schutz des Internets der Dinge vor zukünftigen Angriffen auf kryptographische Funktionen vorzuschlagen, das vom ERC finanziert wurde und ein wichtiger Teil des CASA-Forschungsclusters geworden ist.

Kognitive Prozesse beim Hardware Reverse Engineering

In seinem ersten Jahr hat Hub B drei wichtige Arbeiten zum Thema Hardware Reverse Engineering hervorgebracht: In der ersten erstellte ein Forscher-Team automatisierte Werkzeuge zur Analyse von Netzlisten, die aufgrund der Größe und Komplexität moderner Chips unerlässlich sind. In der zweiten, die auf dem Symposium on Usable Privacy and Security 2020 vorgestellt wurde, begann ein Team zu untersuchen, welche kognitiven Prozesse Reverse-Ingenieure bei der Lösung von Problemen einsetzen, wie manuelle und automatisierte Methoden des Reverse-Engineering zusammenwirken und welche kognitiven Faktoren eine Rolle spielen. Im dritten stellten die Forscher eine Methode Obfuskation von Schaltungsdesigns vor, um deren Reverse Engineering zu erschweren.

Für letzteres arbeitet Paar mit der Kognitionspsychologin und CASA-PI Nikol Rummel zusammen. Ihre Grundidee ist es, das Reverse Engineering von Netzlisten als ein „Lernproblem“ zu betrachten - ein etabliertes Forschungsgebiet innerhalb der kognitiven Psychologie. "Wenn wir verstehen, wobei Menschen Probleme beim Reverse-Engineering von Schaltungen haben, und die problematischen Schritte identifizieren, können wir Schaltungen und Hardware-Designs entwerfen, die viele dieser komplizierten Schritte enthalten und deren Reverse-Engineering erschweren. Wir nennen das 'kognitive Obfuskation'. Das ist Forschung, die sonst niemand macht," erklärt Paar.

Implementierung von sicheren Algorithmen

Der Hub nähert sich der Hardware Security auch unter dem Gesichtspunkt, die Implementierung von sicheren Algorithmen zu schützen, die zur Ausführung kryptographischer Funktionen oder zum Schutz geistigen Eigentums installiert werden. Diese Arbeit, die von Amir Moradi geleitet wird, versucht sowohl zu verstehen, wie diese Implementierungen attackiert werden können, als auch, wie die Widerstandsfähigkeit gegen diese Angriffe erhöht werden kann. Diese Gerätetypen geben oft Informationen über ihre Berechnungen über Seitenkanäle preis. Das können Spuren sein, die von elektrischer Aktivität hinterlassen werden, oder die Zeit, die das Gerät braucht, um auf eine bestimmte Eingabe zu reagieren. Diese Informationen können Angreifern dabei helfen, um in das System zu gelangen.

Im Jahr 2019 wurde eine Arbeit von Moradi und seinen Co-Autoren zum Best Paper der Konferenz CHES prämiert, in der sie erstmals in der Forschung die Schwachstellen in den bekannten Gegenmaßnahmen für diese Art von Angriffen identifizierten. In einem Papier, das für das IEEE Symposium on Privacy and Security 2021 angenommen wurde, schlägt die Gruppe einen Angriff auf die aktuellen Schemata vor, für den sie einen eigenen Prototyp gebaut haben. Er basiert auf einer Mischung aus Elektrotechnik, IT-Sicherheit und Physik basiert.

Das Besondere am Ansatz von Moradis Gruppe ist die Annahme, dass ihr Gegner außergewöhnlich stark ist, auf dem Niveau von einem Nationalstaat finanzierten Sicherheitsagentur wie der NSA in den USA. Diese Betrachtung wirft die ökonomische Frage auf, denn Sicherheitsmaßnahmen verursachen immer Kosten wie etwa eine verlangsamte Leistung und erhöhten Speicherplatz. Diese Overheads steigen exponentiell mit der Komplexität der zu implementierenden Sicherheit. Das schwierigste Problem, das sie zu lösen versuchen, besteht also darin, dieses exponentielle Verhältnis in ein lineares zu verwandeln. "Möglicherweise ist das gar nicht möglich", sagt Moradi. "Wir wissen es noch nicht."

Die anderen Forschungs-Projekte in CASA

Hub B ist einer von vier Forschungshubs, die den Exzellenzcluster Cyber Security in the Age of Large-Scale Adversaries (CASA) am Horst-Görtz-Institut für IT-Sicherheit (HGI) der Ruhr-Universität Bochum (RUB) bilden. Die anderen drei sind "Kryptografie der Zukunft", geleitet von Eike Kiltz (Hub A); "Sichere Systeme", geleitet von Thorsten Holz (Hub C); und Usability, geleitet von Angela Sasse (Hub D). CASA wird gefördert durch die Deutsche Forschungsgemeinschaft.

Allgemeiner Hinweis: Mit einer möglichen Nennung von geschlechtszuweisenden Attributen implizieren wir alle, die sich diesem Geschlecht zugehörig fühlen, unabhängig vom biologischen Geschlecht.