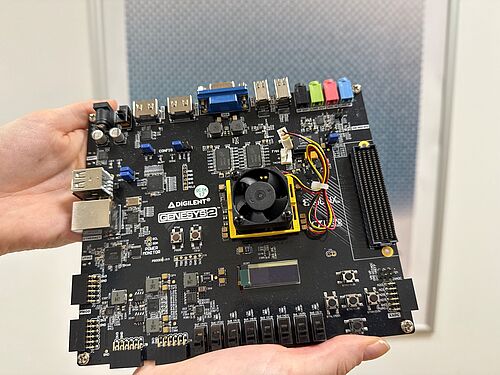

Unsere digitale Welt basiert auf vielfältigen Technik-Komponenten. Neben klassischen Computerchips kommen zunehmend FPGAs (Field Programmable Gate Arrays) in 5G-Netzen, der Automobilindustrie oder zur sicheren kryptographischen Verschlüsselung sensibler Daten zum Einsatz. Forschende der Ruhr-Universität Bochum haben zusammen mit einem Team des Worcester Polytechnic Institute nun eine neue Methode vorgestellt, mit der sie eine Sicherheitslücke in FPGAs aufgedeckt haben, die geheime Daten gefährden könnte.

FPGA im Schlafzustand

Hardware erzeugt im Betrieb stets Nebeninformationen, wie Stromverbrauch oder Laufzeit. Angreifer*innen können diese über sogenannte Side-Channel-Attacks auswerten, um beispielsweise kryptographische Schlüssel zu rekonstruieren. In ihrem Paper Chynopsis, das auf der IEEE Symposium on Security and Privacy 2026 veröffentlicht wird, zeigen Prof. Yuval Yarom und PhD Robbie Dumitru (Lehrstuhl für Computer Science an der Fakultät für Informatik) zusammen mit den internationalen Forschenden, wie sich FPGAs in einen kontrollierten Schlafzustand versetzen lassen, ohne dass die eingebauten Sicherheitsmechanismen mit dem „Alert Handler“ Alarm schlagen.

Moderne FPGAs sind mit Takt- und Spannungssensoren sowie Löschmechanismen ausgestattet, die sensible Daten schützen sollen. Chynopsis umgeht diese Schutzbarrieren gezielt: Durch ein sehr schnelles, kontrolliertes Absenken der Versorgungsspannung (Undervolting) stoppt die Taktlogik, während gespeicherte Werte wie kryptographische Schlüssel erhalten bleiben. „Wir wollen den FPGA in einen Schlafzustand versetzen, daher auch der Name Chynopsis, eine Wortneuschöpfung aus Chip und Hypnose“, erklärt Yarom. Die Sensoren reagieren auf den abrupten Spannungsabfall oft nicht schnell genug, sodass Lösch- oder Alarmroutinen nicht ausgelöst werden.

Dadurch entsteht ein Moment, in dem Angreifer*innen die Hardware gezielt untersuchen können. Mit speziellen Messverfahren, etwa Laseraufnahmen oder elektrischen Analysen, lässt sich dann extrahieren, welche Daten – zum Beispiel geheime Schlüssel, die beispielsweise zur sicheren Authentifizierung genutzt werden – noch im Chip gespeichert sind.

Angriff nicht nur theoretisch durchführbar

Dass dieser Angriff nicht nur theoretisch funktioniert, konnten die Forschenden praktisch demonstrieren: Sie griffen OpenTitan-FPGAs Implementierungen an und umgingen auch deren Alert-Handler, der normalerweise auf solche Bedrohungen reagiert. Die Sicherheitslücke wurde im Rahmen eines Responsible-Disclosure-Verfahrens zwei Herstellern von FPGAs gemeldet, , AMD (formerly Xilinx) and Microchip Gleichzeitig lieferten und validierten die Wissenschaftler*innen einen konkreten Vorschlag zur Behebung der Schwachstelle, um die Sicherheit sowohl zukünftiger als auch bereits im Einsatz befindlicher FPGAs zu verbessern.

Originalpublikation

Chypnosis: Undervolting-based Static Side-channel Attacks. Kyle Mitard, Saleh Khalaj Monfared, Fatemeh Khojasteh Dana (all Worcester Polytechnic Institute), Robert Dumitru, Ruhr University Bochum & The University of Adelaide, Yuval Yarom, Ruhr University Bochum, Shahin Tajik, Worcester Polytechnic I

Details: https://arxiv.org/pdf/2504.11633

Allgemeiner Hinweis: Mit einer möglichen Nennung von geschlechtszuweisenden Attributen implizieren wir alle, die sich diesem Geschlecht zugehörig fühlen, unabhängig vom biologischen Geschlecht.